生日碰撞与哈希函数

生日碰撞与哈希函数

生日碰撞与哈希函数

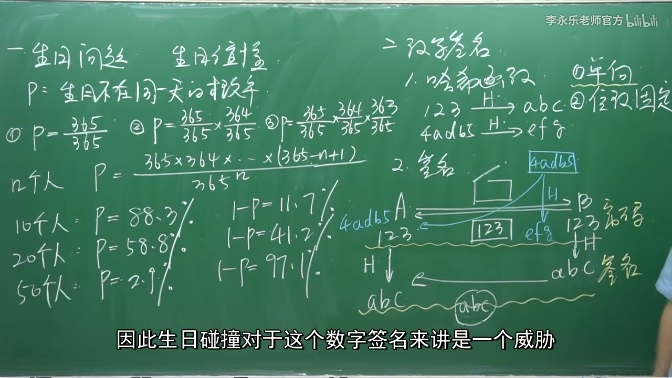

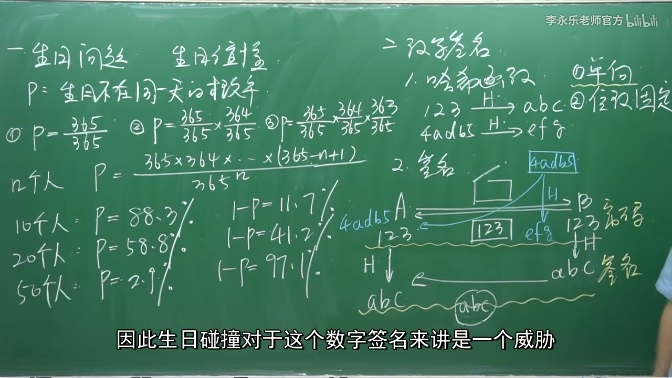

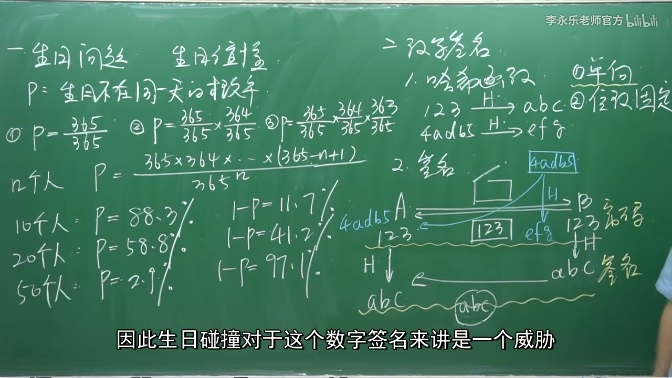

1. 生日碰撞(Birthday

Collision)

生日碰撞源于概率论中的生日悖论,常用于密码学中分析哈希函数的安全性。

2. 密码加密传输

密码加密传输是指在网络中传输敏感数据(如密码)时,使用加密技术确保数据不被窃听或篡改。

- 核心机制:

- 对称加密:如AES(高级加密标准)。发送方和接收方使用相同的密钥加密和解密数据。优点是速度快,但密钥分发是个难题。

- 非对称加密:如RSA。使用公钥加密,私钥解密。公钥可公开分发,私钥由接收方持有。适合密钥交换或小数据加密,但计算开销大。

- 混合加密:实际中常用组合方式。例如,TLS/SSL(HTTPS协议):

- 客户端用服务器的公钥加密一个对称密钥(会话密钥)。

- 服务器用私钥解密得到会话密钥。

- 双方用会话密钥进行高效的对称加密通信。

- 典型场景:

- 用户登录网站时,密码通过HTTPS传输(基于TLS/SSL加密)。

- 端到端加密(如WhatsApp),消息在发送方加密,只有接收方能解密。

- 安全要点:

- 确保加密算法和密钥长度足够强(如AES-256)。

- 使用安全的协议(如TLS 1.3)避免已知漏洞。

- 防止中间人攻击(MITM),需要验证证书或公钥的可信性。

3. 数字签名

数字签名是一种密码学技术,用于验证数据的完整性和来源真实性,类似于现实中的签名。

工作原理:

- 签名生成:

- 发送方用哈希函数(如SHA-256)对消息生成哈希值。

- 用发送方的私钥加密这个哈希值,生成数字签名。

- 将消息和签名一起发送。

- 签名验证:

- 接收方用发送方的公钥解密签名,得到哈希值。

- 接收方对收到的消息重新计算哈希值。

- 比较两个哈希值:如果一致,证明消息未被篡改且来自合法发送方。

核心作用:

- 完整性:确保消息未被篡改。

- 认证性:确认消息来自声称的发送方。

- 不可否认性:发送方无法否认发送过该消息。

典型应用:

- 软件分发:验证软件未被篡改(如下载的安装包附带数字签名)。

- 电子合同:确保合同内容和签署者身份可信。

- 区块链:如比特币交易,数字签名验证交易的合法性。

与生日碰撞的关系:

- 数字签名依赖哈希函数的安全性。如果哈希函数容易发生碰撞,攻击者可能伪造消息,破坏签名的可信性。因此,选择抗碰撞的哈希函数(如SHA-256)至关重要。

三者关系总结

- 生日碰撞影响哈希函数的安全性,可能威胁数字签名的可靠性。

- 密码加密传输保护数据在网络中的隐私,防止密码或签名被窃取。

- 数字签名确保数据的来源和完整性,依赖安全的哈希函数和加密算法。